WordPress-beveiliging verwijst naar maatregelen die worden genomen om WordPress-websites en -applicaties te beschermen tegen bedreigingen. Het begaan van veelvoorkomende WordPress-beveiligingsfouten kan leiden tot hacking, inbreuken, malware en aanvallen. Het omvat het versterken van de WordPress-configuratie, het up-to-date houden van thema's, het gebruik van sterke wachtwoorden, het beperken van gebruikersrollen, het gebruik van WordPress-back-up- en beveiligingsplug-ins, het implementeren van de juiste bestandsmachtigingen, optimalisatie van de prestaties van WordPress-databases, het vermijden van WooCommerce-onderhoudsfouten enz.

Veel WordPress-sites zijn kwetsbaar voor aanvallen vanwege zwakke wachtwoorden, verouderde plug-ins en thema's en onjuiste bestandsmachtigingen. Door best practices op het gebied van beveiliging te volgen, zoals sterke wachtwoorden, snelle updates, het beperken van gebruikersrollen en de juiste bestandsmachtigingen, kunnen gecompromitteerde sites, beschadigingen, malware-injecties en gegevensverlies worden voorkomen.

Inhoud

SchakelWaarom is het belangrijk om WordPress beveiligingsfouten te voorkomen?

- Voorkomt websitekaping – Onveilige sites kunnen worden gehackt, waardoor aanvallers het overnemen om ongewenste inhoud weer te geven, wat uw reputatie schaadt. Het nemen van een goede beveiliging, gewaarborgd door WordPress Maintenance Service , kan dergelijke ongeoorloofde toegang voorkomen.

- Stopt gegevensdiefstal – Hackers richten zich vaak op WordPress om inloggegevens van beheerders, gebruikersgegevens of betalingsinformatie te stelen. Beveiligingsmaatregelen zoals inloglimieten en versleuteling blokkeren ongeoorloofde toegang tot gegevens.

- Voorkomt malware-infecties – Beveiligingsproblemen kunnen hackers in staat stellen malware te uploaden die sitebezoekers infecteert. Hardening WordPress blokkeert pogingen om malwarecode te injecteren te exploiteren.

- Handhaaft uptime/prestaties – Infecties door bedreigingen zoals malware, botnets en injecties kunnen sites platleggen of vertragen. Best practices op het gebied van beveiliging die door WordPress Support worden gegarandeerd, kunnen de kans verkleinen dat downtime de inkomsten beïnvloedt.

Meer informatie: 10 beste WordPress-malware- en beveiligingsscanners

- Handhaaft naleving - Wettelijke normen zoals PCI DSS, naleving van WordPress-toegankelijkheid en andere zijn vereist om systemen/gegevens veilig te houden. WordPress-beveiliging helpt bij het voldoen aan beleid met betrekking tot e-commerce, gezondheidsgegevens, financiën en meer.

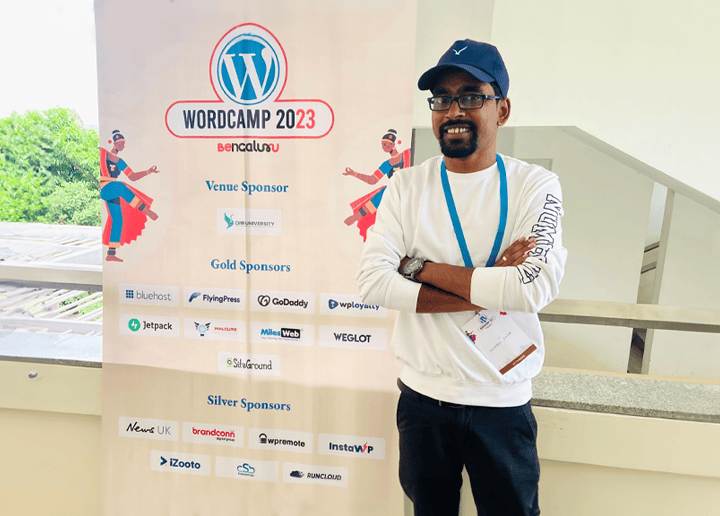

Seahawk volgt ijverig de bovenstaande protocollen om de veiligheid voor alle klanten te handhaven.

Maakt u zich zorgen als de beveiliging van uw website is aangetast?

Ons team van WordPress-experts kan u helpen beveiligingsrisico's te beperken

Fouten in de WordPress-beveiliging

Website-eigenaren maken vaak beveiligingsfouten die WordPress-sites kwetsbaar maken, simpelweg vanwege een gebrek aan bewustzijn en middelen. Door veelvoorkomende valkuilen te schetsen, kunnen site-eigenaren leren waar sites worden blootgesteld en hoe ze basisexploits kunnen vermijden.

De grootste blunders die WordPress onveilig maken, bestaan uit zwakke wachtwoorden die gemakkelijk te raden zijn. Omvat het niet installeren van software-updates, het verlenen van buitensporige gebruikersrechten, het inschakelen van problematische plug-ins en het hebben van onvoldoende gegevensback-ups als vangnet.

Lees meer: Problemen met WordPress Multisite begrijpen en oplossen

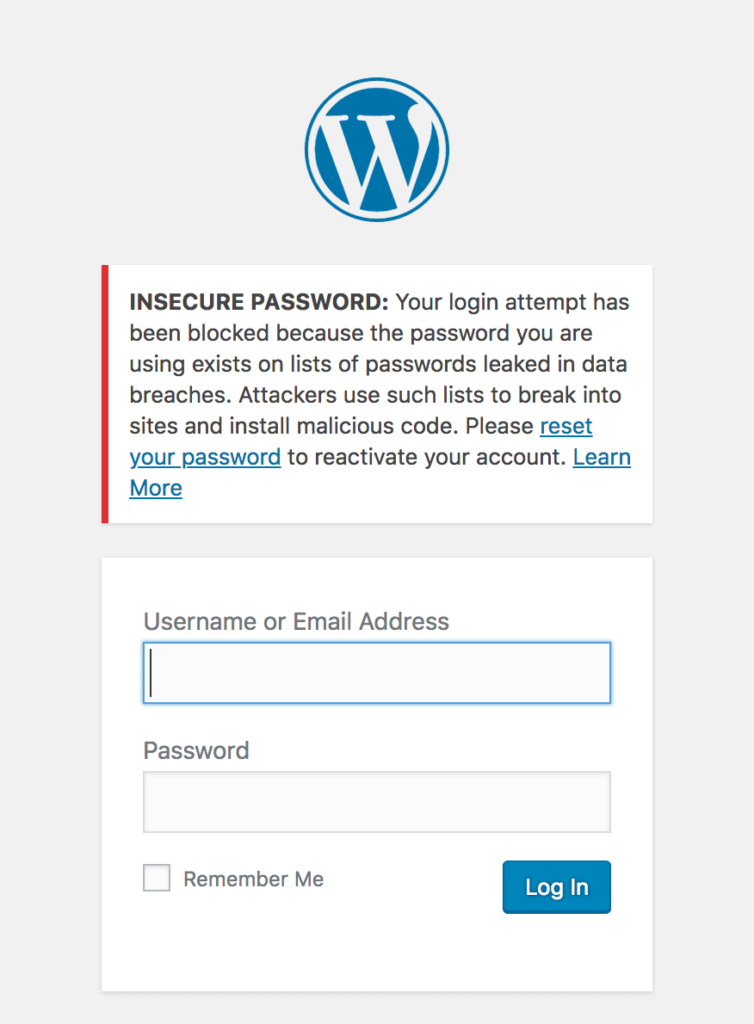

Onveilige wachtwoorden

Onveilige wachtwoorden vormen een grote kwetsbaarheid, omdat ze ervoor zorgen dat brute-force-aanvallen erin slagen zwakke inloggegevens te raden. Zonder complexiteitsvereisten vertrouwen hackers op de neiging van gebruikers om eenvoudige, gemakkelijk te onthouden wachtwoorden te gebruiken. Door gebruik te maken van combinaties van veelgebruikte woorden, namen, datums en sequenties, kraken geautomatiseerde inlogpogingen codes die toegang verlenen tot de site. Sterke, willekeurig gegenereerde wachtwoorden dwarsbomen deze dreiging.

Hoewel het onthouden van unieke codes uitdagingen met zich meebrengt, vergemakkelijken wachtwoordmanagers de beveiliging. Even belangrijk: het inschakelen van tweefactorauthenticatie en het beperken van inlogpogingen belemmert brute force-aanvallen. Aangezien wachtwoorden de eerste verdedigingslinie vormen, voorkomt het elimineren van slechte praktijken de meest voorkomende toegangspoort voor site-overnames en gegevensdiefstal.

Meer te weten komen: WordPress gehackt? Hier leest u hoe u een gehackte WordPress-site kunt repareren

Malware

Malware is een van de gevaarlijkste WordPress-bedreigingen , omdat kwaadaardige software in het geheim in sitebestanden of code wordt geïnjecteerd. Hackers sluipen malware binnen die in staat is om gegevens, wachtwoorden en betalingsinformatie van de site zelf of van de bezoekers te stelen.

De injecties creëren achterdeurtjes voor ongeoorloofde toegang en verstoren de functionaliteit met ongebreidelde verwijderingen, spamomleidingen of andere chaos. Website-eigenaren realiseren zich vaak niet eens dat malware op de loer ligt, omdat het opgaat in bestaande scripts of in Trojaanse stijl wordt geüpload om legitiem te lijken. Maar het werkt als een binnendringende parasiet, die gevoelige informatie extraheert, verdere inbreuken door aanvallers mogelijk maakt en mogelijk sites verlamt met destructieve activiteiten.

Aangezien malware-infecties vaak afkomstig zijn van onveilige plug-ins, thema's of ontoereikende bestandsrechten, verijdelt het verharden van de WordPress-omgeving sluipende malware die site-overnames bevordert.

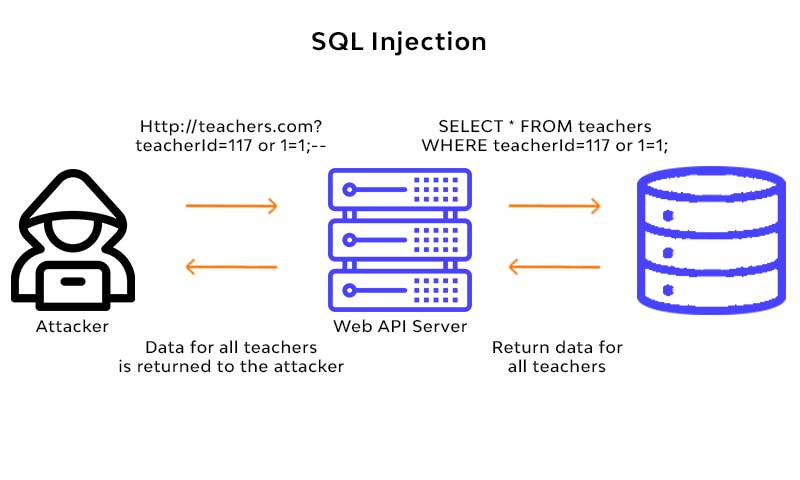

WordPress-beveiligingsfout van SQL-injecties

SQL-injectieaanvallen stellen hackers in staat om rechtstreeks toegang te krijgen tot de database achter een WordPress-site en deze te manipuleren. Door kwaadaardige code in formulieren in te voegen, doorlopen inzendingen validatiecontroles en voeren ze opdrachten uit die ongeoorloofde toegang verlenen. Aanvallers kunnen vervolgens gebruikers toevoegen, inhoud verwijderen/wijzigen en gevoelige gegevens exfiltreren.

De focus van WordPress op de community vergroot de kwetsbaarheid omdat contactformulieren, enquêtes en andere toegangspunten gemakkelijk input van bezoekers accepteren die SQL-injecties misbruiken. Het beperken van bepaalde tekens via plug-ins of captcha's beperkt de potentie van geïnjecteerde code.

Toch werkt het het beste om gebruik te maken van gebruikersbehoedzaamheid en beveiligingsplug-ins om inzendingen op te schonen om SQL-aanvallen te blokkeren. Aangezien de database-backbone WordPress-functionaliteit mogelijk maakt, is het van cruciaal belang om de bescherming ervan te versterken.

SEO-spammen als een WordPress-beveiligingsfout

SEO-spamaanvallen maken gebruik van beveiligingsfouten om gerichte zoekwoorden in hoogwaardige pagina's te injecteren, waarbij gebruik wordt gemaakt van het organische verkeer en de ranglijst van een site om namaakgoederen te promoten of te verkopen. Verouderde software, zwakke wachtwoorden, buitensporige gebruikersrechten of andere kwetsbaarheden bieden toegangspunten. De veranderingen zijn subtiel, waardoor SEO-spam moeilijker te onderscheppen is dan andere aanvallen.

Een paar extra termen die strategisch in relevante inhoud worden gestrooid, zorgen ervoor dat gehackte sites kunnen scoren op spam-zinnen. Dus in plaats van openlijke site-overnames, draait de site nog steeds, niet wetende dat het bezoekers nu naar duistere producten of merken leidt. Alleen SEO-checkers belichten vreemde optimalisatiewijzigingen. Op de hoogte blijven en de toegang beperken belemmert SEO-spammers. Maar veel WordPress-sites blijven blootgesteld, waardoor zwaarbevochten zoekresultaten in plaats daarvan black hat-marketingschema's aansturen.

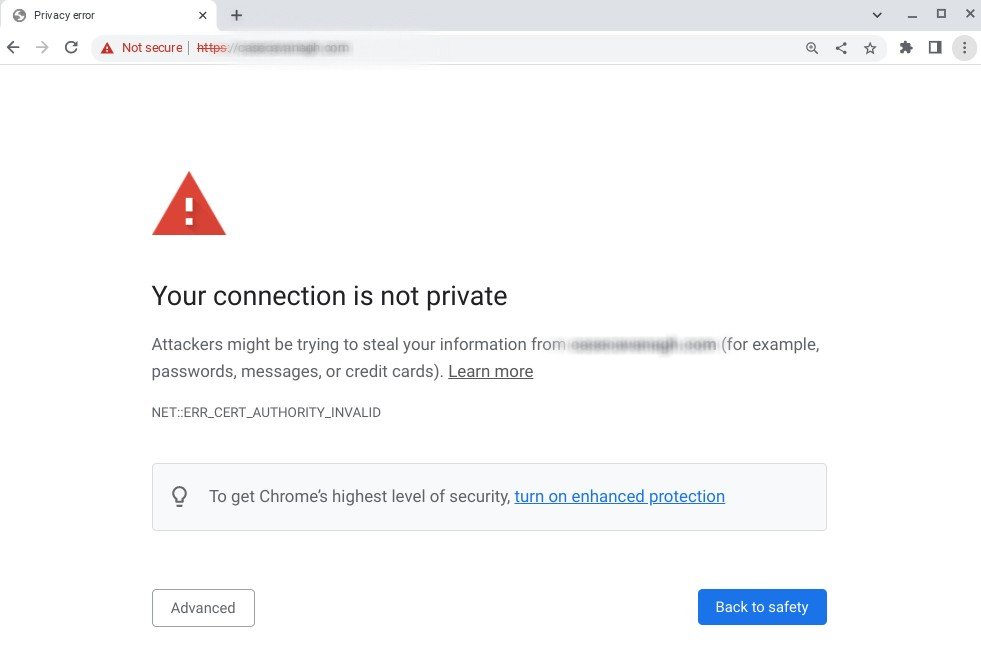

Nalatigheid van HTTPS als een WordPress-beveiligingsfout

Het uitvoeren van WordPress-sites via gewone HTTP maakt gebruikersgegevens en -verkeer kwetsbaar voor onderschepping of manipulatie. Door over te schakelen naar versleutelde HTTPS-verbindingen kunnen externe partijen geen gevoelige informatie vastleggen die wordt uitgewisseld tussen bezoekers en websites. Het hangslotpictogram en het SSL-certificaat verifiëren dat sites cryptografie gebruiken om interacties te beveiligen.

Aangezien Google ook onveilige HTTP in de zoekresultaten bestraft, versterkt het gebruik van HTTPS zowel de beveiligingshouding als de SEO. De meeste hostingproviders voegen SSL-certificaten toe om eenvoudig HTTPS in te schakelen voor WordPress-installaties.

Meer informatie: Hoe forceer je HTTPS op je WordPress-site?

Zorg voor een vlotte werking van uw bedrijf

Abonneer u op onze onderhoudsservice

Defecte hosting

Onveilige hosting stelt WordPress-sites bloot aan tal van bedreigingen door geen basisbeveiligingsmaatregelen te implementeren, zoals firewalls, scannen op malware en het versterken van de infrastructuur. Zonder deze maatregelen worden kwetsbaarheden niet gecontroleerd, waardoor exploits zoals SQL-injecties, ongeoorloofde toegang, gegevensdiefstal en malware-infecties kunnen slagen.

De gevolgen omvatten het beschadigen van sites, verlamde prestaties, geëxfiltreerde klantgegevens en overtredingen van de regelgeving door vermijdbare incidenten. Robuuste hostingbeveiliging dicht gaten waar aanvallers op azen, waardoor het de basis vormt voor een goede WordPress-beveiligingshouding.

Lees verder: Beste WordPress-hostingproviders in 2024

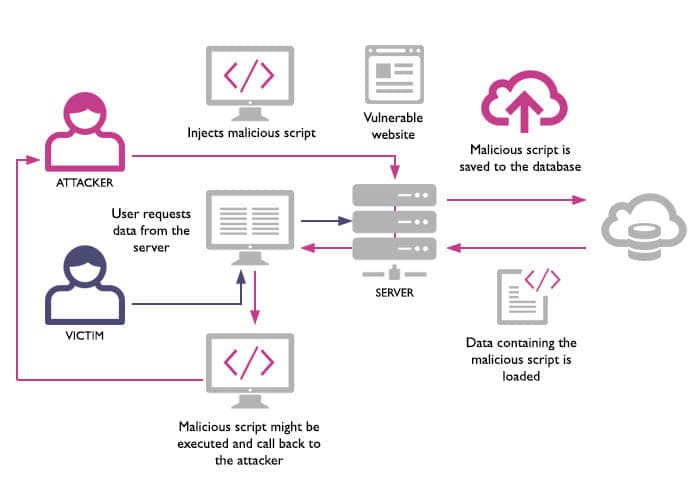

Cross-Site Scripting

Cross-site scripting (XSS) injecteert kwaadaardig JavaScript in WordPress-sites, meestal via kwetsbaarheden in verouderde plug-ins. Wanneer bezoekers geïnfecteerde pagina's laden, stelen scripts browsersessiegegevens of implanteren ze malware.

Hoewel het voor de meeste gebruikers moeilijk te detecteren is, zijn de gevolgen onder meer diefstal van inloggegevens, waardoor site-overnames mogelijk worden en de privacy van bezoekers in gevaar komt. Vandaar dat het voortdurend updaten van plug-ins tijdens het screenen op ongeoorloofde code XSS-pogingen blokkeert.

Lees meer: WordPress XSS-aanvallen: hoe voorkom je ze?

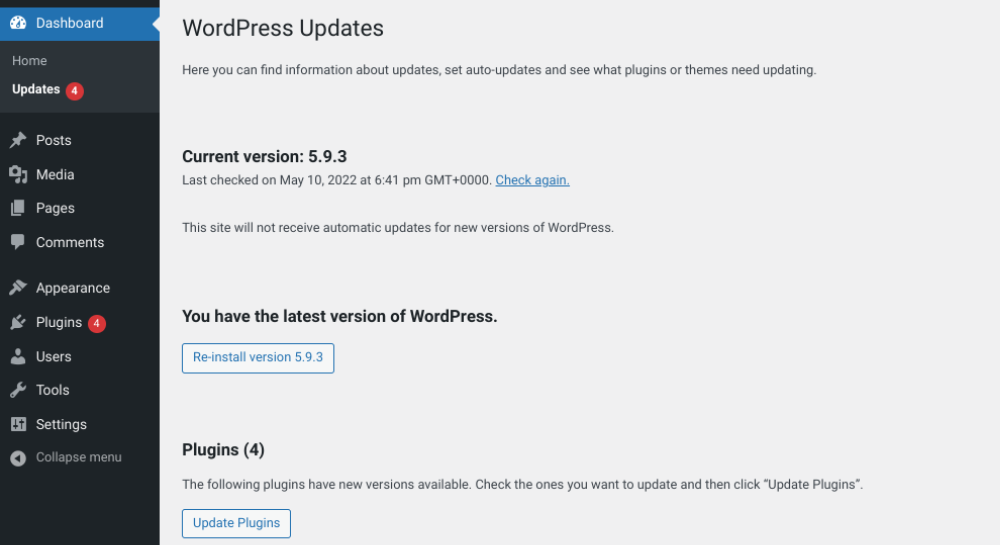

Verouderde kernsoftware

Verouderde WordPress-software, thema's en plug-ins missen essentiële beveiligingspatches, waardoor kwetsbaarheden kunnen worden misbruikt bij aanvallen. WordPress-ontwikkelaars repareren regelmatig bugs en gaten, maar site-eigenaren moeten daadwerkelijk updates implementeren.

Het verwaarlozen van deze basisverantwoordelijkheid voor sitehygiëne laat onnodige hiaten achter voor gegevensdiefstal, spaminjecties, denial-of-service-aanvallen die verouderde oplossingen zouden dwarsbomen. Door actueel te blijven, worden veelvoorkomende infectievectoren weggenomen.

Schakel automatische achtergrondupdates in WordPress in om regelmatig beveiligingsoplossingen achter de schermen te installeren. Controleer bovendien regelmatig handmatig de updatestatus van WordPress, plug-ins en thema's en werk alle beschikbare thema's onmiddellijk bij om exploits door verouderde software te voorkomen. Beperk de toegang van gebruikers, maak een back-up voordat u de update uitvoert en test eerst op testsites om installaties veilig up-to-date te houden.

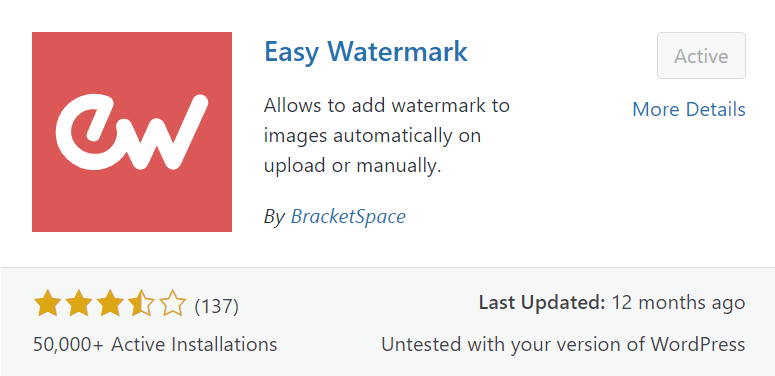

Hotlinking

Hotlinking stelt ongeautoriseerde sites in staat om inhoud zoals afbeeldingen van uw WordPress-site in te sluiten, waardoor uw bandbreedte en bronnen worden gestolen, wat de hostingrekeningen verhoogt. Hoewel het geen directe aanval is, maken hotlinkers gebruik van het open delen in WordPress om in wezen de servers en budgetten van site-eigenaren te bevrijden. Het implementeren van watermerken of het gebruik van plug-ins om verwijzende domeinen te blokkeren, kan misbruik van hotlinking tegengaan.

Maar veel WordPress-sites blijven kwetsbaar omdat eigenaren geen rekening houden met hotlinking-risico's of geen tijd hebben om beveiligingen te activeren. Toch schrikken eenvoudige oplossingen zoals visuele watermerken sommige fraudeurs af en beveiligen ze activa zonder veel extra inspanning. Over het algemeen spaart het herkennen van en optreden tegen hotlinking bronnen en voorkomt het dat sites worden misbruikt.

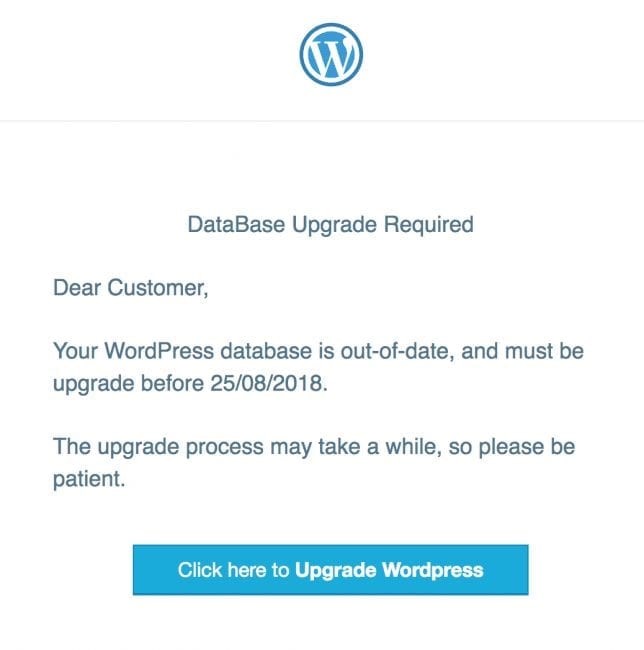

Phishing

Phishing-zwendel op WordPress-sites werkt door het verzenden van e-mails of berichten die gebruikers verleiden tot het invoeren van inloggegevens op valse pagina's die als legitiem worden gemaskeerd. Deze phishing-doelwitten leiden nietsvermoedende bezoekers om en leggen accountgegevens vast die hackers vervolgens misbruiken om toegang te krijgen tot sites of gebruikersgegevens.

Als Google dergelijke oplichting detecteert als gevolg van WordPress-beveiligingsfouten, lopen sites het risico op blokkades plus verlies van klantvertrouwen en inkomsten. Het inschakelen van beveiligingsplug-ins met activiteitsbewaking en inlogbeveiliging helpt phishing-inspanningen te dwarsbomen door verdachte toegangspogingen te identificeren en te blokkeren.

Conclusie

Het goed beveiligen van sites door het vermijden van WordPress-beveiligingsfouten vereist waakzame inspanningen van eigenaren. Verlicht deze last met duurzame beschermingsmaatregelen tegen veelvoorkomende kwetsbaarheden door samen te werken met een white-label WordPress-bureau

Ondersteuning van technische experts is van cruciaal belang voor het implementeren van een goede beveiliging en voortdurende bescherming. Hun kennis van kwetsbaarheden en oplossingen stelt hen in staat om sites te verharden, waardoor aanvallen en fouten die amateurs vaak maken, gemakkelijker kunnen worden voorkomen.